AWS Identity and Access Management (IAM)

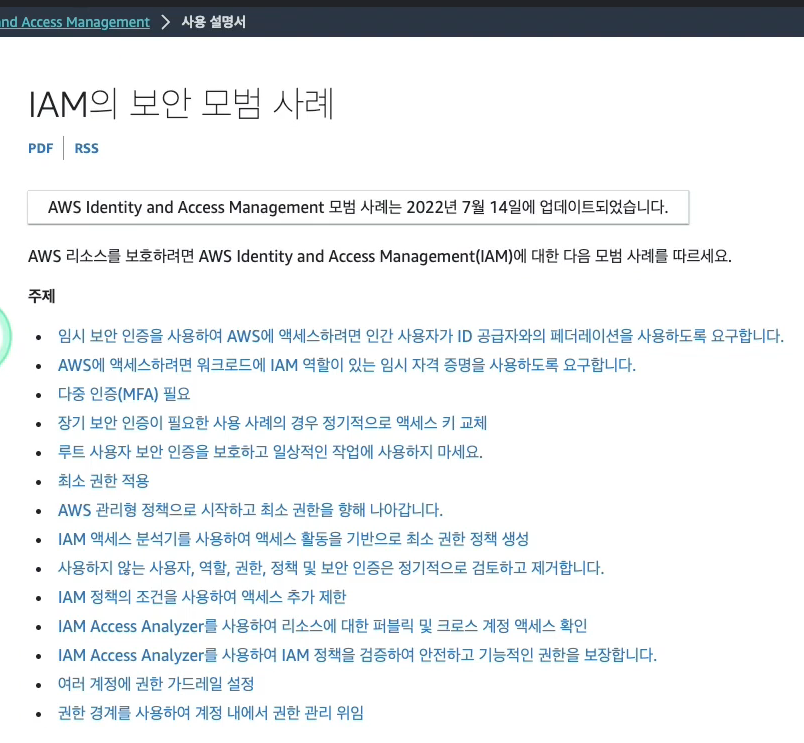

IAM 모범 사례

Root 권한은 꼭 필요할때 말고는 사용하지 않는다. 그리고 MFA를 설정해 one-time 패스워드를 걸어서 사용한다.

Root로 Admin 사용자를 만들어서 AdministratorAccess 권한을 줘서 앞으로는 Admin으로 다른 사용자들을 만들어서 사용한다.

작업해볼 정책

1. 루트 사용자 보안 인증을 보호하고 일상적인 작업에 사용하지 마세요.

2. 다중 인증(MFA) 필요

3. admin으로 최소 권한 적용 (미래의 사고 예방)

==============================

따라하기

1. 루트 사용자 보안 인증을 보호하고 일상적인 작업에 사용하지 마세요.

Resource는 권한을 적용할 리소스를 뜻함

Action은 permision 같은 말로 권한을 말함

Effect는 이 권한을 허용할지 거부할지를 말함

=> 그래서 Admin 정책은 모든 리소스에 모든 권한을 허용하겠다는 의미이다.

사용자 생성하여 admin 유저 생성

저거 눌러서 비밀번호 생성

위 콘솔 로그인 주소로, 사용자 이름, 콘솔 암호 아래처럼 로그인 되는 것 확인 가능함

================================================

2. admin으로 최소 권한 적용 (미래의 사고 예방)

EC2를 생성하는 LuckyPolicy라는 정책이 만들어진 것 확인할 수 있다.

커스텀으로 만든 정책 적용하여 사용자 생성 후, 로그인 하면 된다.

로그인하면 권한 안 준 기능들은 다 API 오류나는 것 확인 가능함

인스턴스를 생성하려면 아래 권한이 더 필요해서 admin에서 아래 권한들을 더 준다.

ami 이미지 리스트, vpc 리스트, subnet 리스트, 시큐리티 그룹 리스트, 인스턴스 타입 리스트를 볼 수 있는 권한을 준다.

그러면 luckyuser 계정에서 인스턴스 만들어 지는 것 확인 가능하다.

이후 ec2 대시보드에서 현재 ec2에 대한 정보들이 다 안나오는데, 아래 권한들 추가로 추가하면 확인이 가능하게 된다.

어떤 구성원들은 동일한 권한을 모두 가져야 하는 경우가 있는데, 사용자마다 권한을 따로 따로 주게 되면, 변경이 생기면 모든 유저마다 일일이 수정을 해줘야 하는 번거로움이 생긴다.

그럴땐 아래처럼 사용자 그룹을 생성 후 그룹에 권한을 주면 된다.

'AWS(강의) > 스타트업 성장과 함께하는 AWS 클라우드 아키텍쳐 올인원' 카테고리의 다른 글

| 4. RDS (0) | 2024.03.14 |

|---|---|

| 3. Autoscaling (0) | 2024.03.14 |

| 2. ELB 설명 (0) | 2024.03.14 |

| EC2 생성 (0) | 2024.03.14 |

댓글